通信网络安全防护综述

2.4 支撑网络安全防护

支撑网络包括网管支撑系统、业务支撑系统和管理支撑系统。支撑网络中有大量的IT设备、终端,面临的安全威胁主要包括病毒、木马、非授权的访问或越权使用、信息泄密、数据完整性破坏、系统可用性被破坏等。

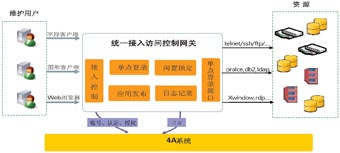

支撑网络安全防护的基础是做好安全域划分、系统自身安全和增加基础安全防护手段。同时,通过建立

图2 维护人员通过登录

3 重要系统的安全防护

3.1 Web网站安全防护

随着网络层防护水平的提高,Web等应用层由于其开放性可能会面临着越来越多的攻击,随着通信业务Web化的发展趋势,Web系统的安全直接影响到通信业务系统的安全。Web系统防护是一个复杂的问题,包括应对网页篡改、DDoS攻击、信息泄漏、导致系统可用性问题的其它类型黑客攻击等各种措施。针对Web系统的许多攻击方式都是利用了Web系统设计编码中存在的漏洞,因此Web网站的安全防护通常要包括Web系统上线的安全编码阶段、安全检测及上线之后的监控及运行防护阶段。Web系统上线之前的阶段侧重于应用工具发现代码存在的漏洞,而在监控及运行防护阶段需要针对系统分层进行分别防护,例如分为内容层安全、应用层安全、网络层安全、系统层安全等。在分层防护时分别部署内容检测系统、Web安全漏洞扫描系统、防火墙、Web应用防火墙、系统漏洞扫描器等措施。

3.2 DNS系统的安全防护

DNS系统是互联网的神经系统,因此对DNS系统的安全防护尤为重要。近几年来,针对DNS系统的攻击比较突出的为DoS攻击、DNS投毒、域名劫持及重定向等。DNS系统的安全防护需要部署流量清洗设备,在发生异常DNS Flood攻击时,能够将DNS流量牵引到流量清洗设备进行清洗,保障DNS业务系统的正常运行。同时,DNS系统安全防护需要进行安全配置并同时要运行安全的DNS系统或者启用安全的协议,例如运行源端口随机化的系统来部分解决DNS投毒问题或者利用DNSSEC协议来避免DNS投毒、DNS劫持等。

4 新业务网络的安全防护

4.1 物联网安全

物联网由大量的机器构成,很多节点处于无人值守环境,并且资源受限、数量庞大,因此物联网除了面对移动通信网络的传统网络安全问题之外,还存在着一些特殊安全问题,包括感知网络的安全,以及感知网络与通信网络之间安全机制的相互协调。对于感知网络的安全,主要有以下安全问题:

(1)感知节点的物理安全问题。很多节点处于无人值守环境,容易失效或受到物理攻击,在进行安全设计时必须考虑失效/被俘节点的检测、撤除问题,同时还要将失效/被俘节点导致的安全隐患限制在最小范围内。

(2)感知网络的传输与信息安全问题。感知网络通常采用短距离通信技术、以自组织方式组网,且感知节点处理器、存储器、电源等资源非常有限。开放的环境使传输介质易受外界环境影响,节点附近容易产生信道冲突,恶意攻击者也可以方便窃听重要信息。资源受限使节点无法进行快速的高复杂度的计算,这对依赖于加解密算法的安全架构提出了挑战,需要考虑轻量级、高效的安全实现方案。

目前,物联网通信安全防护重点在节点认证、加密、密钥管理、路由安全和入侵检测等方面,业界也提出了一些针对性的解决方案,如SPINS协议,其子协议SNEP 提供点到点通信认证、数据机密性、完整性和新鲜性等安全服务,子协议μTESLA提供对广播消息的数据认证服务。但目前主要针对某个领域解决特定的安全问题,远未形成物联网安全防护体系,更无法与通信网络相互配合形成统一的物联网安全防护体系。

物联网应用和行业紧密相关,有特殊的安全需求,作为运营商,应提供基础安全服务,解决物联网中共性的安全问题,例如构建物联网安全管理平台,为物联网应用提供安全基础支撑环境,重点提供认证、加密等安全通信服务,并解决节点监控与管理、网络安全状态监控、网络故障修复、安全策略分发等问题。

4.2 云计算安全

云计算的虚拟化、多租户和动态性不仅加重了传统的安全问题,同时也引入了一些新的安全问题。云计算系统的安全防护应重点考虑如下方面:

(1)数据安全和隐私保护。由于虚拟技术、数据迁移、业务迁移等多个因素综合导致数据保护将面临更大的挑战,应通过管理和技术手段,解决用户隐私数据保护和数据内容安全问题。

(2)虚拟化安全。重点解决虚拟机隔离、虚拟机监控、虚拟机安全迁移和镜像文件的安全存储。

(3)运行环境安全。通过代码的静态分析和运行监测,避免恶意程序对内网、外网和系统中其他用户发起的攻击。

5 结束语

随着通信网络IP化、业务多样化的发展,通信网络安全形势也会日趋严峻;三网融合、物联网、云计算、移动互联网等新业务和新技术的引入也给通信网络安全带来了巨大挑战,因此通信网络安全防护体系也必将随着技术的进步和发展而动态调整。在通信网的安全防护过程中,需要不断完善通信网络安全防护标准,完善安全防护手段,提高应对各种安全威胁的能力,使得通信网络能更好地服务于社会,推动业务与网络系统更好地创造价值。